- Home /

- Publicaciones de patentes /

- SISTEMA PARA EL CIFRADO Y AUTENTICACIÓN DE COMUNICACIONES CON AUTENTICACIÓN MUTUA DE LOS COMUNICANTES

Patente nacional por "SISTEMA PARA EL CIFRADO Y AUTENTICACIÓN DE COMUNICACIONES CON AUTENTICACIÓN MUTUA DE LOS COMUNICANTES"

Este registro ha sido solicitado por

Persona física

a través del representanteISIDRO DÍAZ DE BUSTAMANTE TERMINEL

Contacto

- Estado: Vigente

- País:

- España

- Fecha solicitud:

- 24/07/2020

- Número solicitud:

-

P202030772

- Número publicación:

-

ES2788976

- Fecha de concesión:

-

09/03/2022

- Inventores:

-

Persona física

- Datos del titular:

-

Persona física

- Datos del representante:

-

Isidro Díaz de Bustamante Terminel

- Clasificación Internacional de Patentes:

- H04L 9/32

- Clasificación Internacional de Patentes de la publicación:

- H04L 9/32

- Fecha de vencimiento:

Quiero registrar una patente

Reivindicaciones:

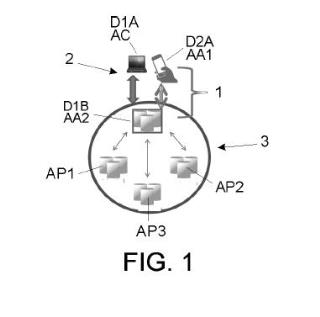

+ ES-2788976_A11.- SISTEMA PARA EL CIFRADO Y AUTENTICACIÓN DE COMUNICACIONES CON AUTENTICACIÓN MUTUA DE LOS COMUNICANTES que, aplicable a un diálogo entre dos Partes (Parte A y Parte B) que se intercambian mensajes con objeto de resolver una operación con interés para ambas Partes, y en que el diálogo está soportado por dicho sistema en que están integradas e identificadas de forma inequívoca dichas Partes, está caracterizado porque comprende procesos soportados por respectivas Aplicaciones de Autenticación (AA) de que dispone cada una de las Partes en un dispositivo hardware/software, las cuales, al menos, comprenden: - un Identificador (Id) que identifica a la Aplicación de Autenticación (AA) de forma inequívoca frente al resto de Aplicaciones de Autenticación integradas en el Sistema de Autenticación; - un Identificador de cada una de las Aplicaciones de Autenticación de otras Partes que estén definidas como posibles interlocutores dentro del Sistema de Autenticación; - uno o más canales de comunicación con entre las Partes, a través de los que las aplicaciones de autenticación se intercambian los mensajes; - una Clave de Cifrado (CC) que comparte con cada una de las Partes que estén definidas como posibles interlocutores dentro del Sistema de Autenticación, siendo éstos valores diferentes para cada pareja de Partes; - un generador de Valores Pseudoaleatorios (VA) para cifrar y/o autenticar mensajes Mx; - un algoritmo de cifrado, que comparte con el resto de las Partes del Sistema, que permite cifrar y descifrar los mensajes que se envían/reciben. - una función resumen, que comparte con el resto de las Partes del Sistema, que permite obtener valores resumen. 2.- SISTEMA, según la reivindicación 1, caracterizado porque solo un primer mensaje M1 viaja cifrado con la clave de cifrado CC que comparten las Partes intervinientes en el diálogo y los mensajes M2 y sucesivos, empleados en un mismo diálogo entre las Partes A y B, viajan sin cifrar. 3.- SISTEMA, según la reivindicación 2, caracterizado porque los mensajes M2 y sucesivos, empleados en un mismo diálogo entre las Partes A y B, contienen un valor resumen, con el que queda autenticado su emisor y la integridad del mensaje. 4.- SISTEMA, según las reivindicaciones 2 y 3, caracterizado porque comprende: que la Aplicación de la Parte A: - genera y guarda dos Valores Pseudoaleatorios, VAM2 y VAM3 a usar como Valores de Autenticación (VAMx) en los mensajes M2 y M3 respectivamente - prepara la información a enviar conteniendo, al menos, los valores IdA, IdB, VAM2, VAM3 y DATOS1, donde DATOS1 contendrá información que se desee comunicar a la Parte B; aplica a ésta información una función resumen obteniendo un Valor Resumen de la información a transmitir en el mensaje M1, VRM1; cifra con CC, obteniendo CC ( VAM2, VAM3, DATOS1, VRM1) . - envía a la Aplicación de la Parte B un mensaje M1 conteniendo, entre otros, los datos: IdB; IdA; CC ( VAM2, VAM3, DATOS1, VRM1) ; que la Aplicación de la Parte B: - recibe el mensaje M1, - verifica el Identificador de Parte A, - descifra con CC el CC ( VAM2, VAM3, DATOS1, VRM1) ; aplica la misma función resumen a los mismos valores recibidos (IdB, IdA, VAM2, VAM3, DATOS1) , y obtiene el Valor Resumen que debe tener el VRM1 recibido; en que, en el caso en que si coincide el VRM1 calculado con el recibido, es que el descifrado ha sido realizado correctamente luego el que creó el mensaje y realizó el cifrado ha sido la Parte A, y entonces: - guarda los valores VAM2, VAM3 para su posterior uso; - compone el mensaje IdA, IdB, DATOS2, VAM2, con los DATOS2 a enviar, y calcula su valor resumen VRM2 aplicando la misma función resumen; - envía a la Parte A (IdA) un mensaje M2 conteniendo, entre otros posibles valores, los de: IdA, IdB, DATOS2, VRM2; que la Aplicación de la Parte A: - recibe de la Aplicación de la Parte B el mensaje M2; - verifica el Identificador de Parte B; - recalcula el valor de VRM2 sobre los datos IdA, IdB, DATOS2, VAM2M1, donde el valor VAM2M1 es el VAM2 enviado en el mensaje M1 y verifica su coincidencia con el VRM2 recibido; en que, en el caso en que si coincide es que quien calculó el VRM2 recibido es la Parte B, pues sólo ella dispone del valor VAM2, con lo que ya las dos partes saben con quién están dialogando, y entonces; - compone el mensaje IdB, IdA, DATOS3, VAM3, con los DATOS3 a enviar, y calcula su función resumen VRM3; - envía a la Parte B (IdB) un mensaje M3 conteniendo, entre otros posibles valores, los de: IdB, IdA, DATOS3, VRM3. y que la Aplicación de la Parte B: - recibe el mensaje M3 con IdB, IdA, DATOS3, VRM3; - verifica el Identificador de Parte A; - recalcula el valor de VRM3 sobre los datos IdA, IdB, DATOS3, VAM3M1 donde el valor VAM3M1 es el VAM3 recibido en el mensaje M1 y verifica su coincidencia con el VRM3 recibido; en que, en el caso en que si coincide es que quien calculó el VRM3 recibido es la Parte B, pues sólo ella dispone del valor VAM3, y entonces el mensaje M3 es la respuesta autenticada al M2. 5.- SISTEMA, según la reivindicación 4, caracterizado porque, cuando es necesario que la parte A sepa que su mensaje M3 llegó a la parte B, en el mensaje M1 se envía un valor VAM4 y la aplicación de la parte B procede a componer un mensaje M4 para ser enviado a la aplicación de la parte A. 6.- SISTEMA, según la reivindicación 1, caracterizado porque todos los mensajes M que se intercambian dos Partes en un diálogo viajan cifrados con una de las claves de cifrado CC que comparten, con lo que queda autenticado su emisor y garantizada su integridad y confidencialidad. 7.- SISTEMA, según la reivindicación 6 caracterizado porque comprende: que la aplicación de la Parte A: - genera y guarda cuatro Valores Pseudoaleatorios, CCM2, VAM2 y CCM3, VAM3 a usar como Claves de Cifrado (CCMx) de los mensajes y Valores de Autenticación (VAMx) en sendos mensajes M2 y M3 respectivamente; - aplica una función resumen para calcular el Valor Resumen, VRM1, de los identificadores de la Aplicación de la Parte A y de la Parte B, los valores generados y otros datos que interese comunicar; - envía a la aplicación de la Parte B un mensaje M1 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCAB, de los valores generados, los datos que interese comunicar y el valor VRM1; que la aplicación de la Parte B: - recibe el mensaje M1, verifica el Identificador de la aplicación de la Parte A y descifra con CCAB la parte cifrada obteniendo, entre otros, el valor VRM1; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen que debe coincidir con el VRM1 recibido; en el caso en que si coinciden los VRM, es que el mensaje fue enviado por la aplicación de la parte A, y entonces; - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3; - envía a la aplicación de la Parte A un mensaje M2 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM2, del valor VAM2 y los datos que interese comunicar; que la aplicación de la Parte A: - recibe de la aplicación de la Parte B el mensaje M2, verifica el Identificador de la aplicación de la Parte B y descifra con CCM2 la información del M2 para obtener el VAM2 y verificar su coincidencia con el enviado en el M1, en que, en el caso en que si coinciden los VAM, es que el mensaje fue enviado por la aplicación de la parte B, con lo que ya las dos partes saben con quién están dialogando, y entonces; - envía a la aplicación de la Parte B (IdB) un mensaje M3 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM3, del valor VAM3 y los datos que interese comunicar; y que la aplicación de la Parte B: - recibe de la aplicación de la Parte A el mensaje M3, verifica el Identificador de la aplicación de la Parte A y descifra con CCM3 la información cifrada para obtener el VAM3 y verificar su coincidencia con el recibido en el M1; en que, en el caso en que si coinciden los VAM, es que el mensaje M3 fue enviado por la aplicación de la parte A como respuesta a su M2. 8.- SISTEMA, según la reivindicación 7, caracterizado porque, cuando es necesario que la parte A sepa que su mensaje M3 llegó a la parte B entonces en el mensaje M1 se envía un valor CCM4 y VAM4 y la aplicación de la parte B procede a componer un mensaje M4 para ser enviado a la aplicación de la parte A. 9.- SISTEMA, según la reivindicación 1, caracterizado porque el valor de la clave de cifrado CCAB, que se usa en el cifrado y descifrado del mensaje M1, es diferente para cada diálogo en el que la Parte A y Parte B se intercambian los mensajes M1 y M2, para lo que: Parte A y Parte B comparten los datos: - de RecibidoM2AB, que informa de si, en el último diálogo realizado entre las partes, el mensaje M2 fue recibido por la parte destinataria; - de CCSIGAB, que proporciona la clave de cifrado a usar en el siguiente diálogo; y en que la Parte B dispone de otro dato CCUUAB que guarda la última clave de descifrado usada en su diálogo con Parte A. 10.- SISTEMA, según la reivindicación 9, caracterizado porque comprende: que la aplicación de la Parte A: - genera y guarda cuatro Valores Pseudoaleatorios, CCM2, VAM2 y CCM3, VAM3 a usar como Claves de Cifrado (CCMx) de los mensajes y Valores de Autenticación (VAMx) en sendos mensajes M2 y M3 respectivamente; - aplica una función resumen para calcular el Valor Resumen, VRM1, de los identificadores de la Aplicación de la Parte A y de la Parte B, los valores generados, datos que interese comunicar y el valor de RecibidoM2AB; - envía a la aplicación de la Parte B un mensaje M1 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B, el valor de RecibidoM2AB y el valor cifrado, con la clave de cifrado CCAB, de los cuatro valores generados, los datos que interese comunicar y el valor VRM1; - una vez enviado el M1 guarda el valor NO en el dato RecibidoM2AB; que la aplicación de la Parte B: - recibe el mensaje M1, verifica el Identificador de la aplicación de la Parte A y descifra con CCAB la parte cifrada obteniendo, entre otros, el valor VRM1; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen que debe coincidir con el VRM1 recibido y: - en el caso en que si coinciden los VRM, es que el mensaje fue enviado por la aplicación de la parte A, y entonces; - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3 y genera un valor CCSIG que lo almacena en CCSIGAB; - envía a la aplicación de la Parte A (IdA) un mensaje M2 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto on el valor cifrado, con la clave de cifrado CCM2, del valor VAM2, los datos que interese comunicar, y el valor CCSIGAB ; - se guarda el valor de CCAB en el dato CCUUAB y se guarda el valor de CCSIGAB en el dato CCAB. - en el caso en que no coinciden los VRM, entonces: - verifica si el dato RecibidoM2AB tiene el valor NO y en el caso en que no es así es que ha habido un error o intento de ataque al sistema. - en el caso en que RecibidoM2AB tenga el valor NO entonces: - guarda el valor de CCUUAB en CCAB - descifra de nuevo con CCAB; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen VRM1R y comprueba si coincide con el VRM1 recibido; - en el caso en que no coincide es que ha habido un error o intento de ataque al sistema. - en el caso en que si coinciden es que la Parte A es la emisora del M1 y entonces: - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3 y genera un valor CCSIG que lo almacena en CCSIGAB; - envía a la aplicación de la Parte A (IdA) un mensaje M2 conteniendo, entre otros posibles valores: los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM2, del valor VAM2, los datos que interese comunicar, y el valor CCSIGAB: - una vez enviado el M2 se guarda el valor de CCAB en el dato CCUUAB y se guarda el valor de CCSIGAB en el dato CCAB. que la aplicación de la Parte A: - recibe de la aplicación de la Parte B el mensaje M2, verifica el Identificador de la aplicación de la Parte B y descifra con CCM2 la información del M2 para obtener el VAM2 y verificar su coincidencia con el enviado en el M1, en que, en el caso en que si coinciden los VAM, es que el mensaje fue enviado por la aplicación de la parte B, con lo que ya las dos partes saben con quién están dialogando, y entonces; - guarda en CCAB el valor del CCSIGAB recibido; - guarda el valor SI en RecibidoM2AB; - envía a la aplicación de la Parte B un mensaje M3 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor ifrado, con la clave de cifrado CCM3, del valor VAM3 y los datos que interese comunicar; y que la aplicación de la Parte B: - recibe de la aplicación de la Parte A el mensaje M3, verifica el Identificador de la aplicación de la Parte A y descifra con CCM3 la información cifrada para obtener el VAM3 y verificar su coincidencia con el recibido en el M1; en que, en el caso en que si coinciden los VAM, es que el mensaje M3 fue enviado por la aplicación de la parte A como respuesta a su M2. 11.- SISTEMA, según la reivindicación 10, caracterizado porque, cuando es necesario que la parte A sepa que su mensaje M3 llegó a la parte B, entonces en el mensaje M1 se envía un valor CCM4 y VAM4 y la aplicación de la parte B procede a componer un mensaje M4 para ser enviado a la aplicación de la parte A. 12.- SISTEMA, según cualquiera de las reivindicaciones 4, 7 ó 10, caracterizado porque el diálogo se inicia automáticamente entre las dos Aplicaciones de Autenticación AAA y AAB, de las Partes A y B, cuando a la AAA le llega un evento esperado, siendo que las Aplicaciones de Autenticación están previamente activas y disponen de la clave de cifrado CCAB que comparten. 13.- SISTEMA, según cualquiera de las reivindicaciones 4, 7 ó 10, caracterizado porque el diálogo entre las dos aplicaciones de autenticación AAA y AAB lo inicia la Parte A poniendo en marcha la aplicación AAA y aportando a la AAA un código de activación CA, siendo que la AAB está ya activa y dispone de su CCAB. 14.- SISTEMA, según la reivindicación 13, caracterizado porque, para que la aplicación AAA valide un mensaje M2 enviado por la AAB, la Parte A le aporta un valor que será el tercer factor de autenticación de la Parte A.

+ ES-2788976_B21.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, que está caracterizado porque cada una de las Partes en comu nicación, Parte A y Parte B, dispone de una Aplicación de Autenticación (AA) , en un dispositivo hardware/software, que les permite el intercambio de mensajes entre ellas, siendo que cada Aplicación de Autenticación dispone de: • su Identificador, que la identifica de forma inequívoca frente al resto de Aplicaciones de Autenticación integradas en el Sistema de Autenticación; • los Identificadores de cada una de las Aplicaciones de Autenticación de otras Partes que estén definidas como sus posibles interlocutores dentro del Sistema de Autentica ción; • un valor, diferente para cada pareja de interlocución, a usar como Clave de Cifrado CC de mensajes; • uno o más canales de comunicación con entre las Partes, a través de los que las apli caciones de autenticación se intercambian los mensajes; • un generador de Valores Pseudoaleatorios; • un algoritmo de cifrado, que comparte con el resto de las Partes del Sistema, que permite cifrar y descifrar los mensajes que se envían/reciben; • una función resumen, que comparte con el resto de las Partes del Sistema, que per mite obtener valores resumen. caracterizado porque: la Aplicación de la Parte A: - genera y guarda dos Valores Pseudoaleatorios, VAM2 y VAM3 a usar como Valores de Autenticación (VAMx) en los mensajes M2 y M3 respectivamente - prepara la información a enviar conteniendo, al menos, los valores IdA, IdB, VAM2, VAM3 y DATOS1, donde DATOS1 contendrá información que se desee comunicar a a Parte B; aplica a ésta información una función resumen, que comparten Parte A y Parte B, obteniendo un Valor Resumen de la información a transmitir en el mensaje M1, VRM1; cifra, aplicando el algoritmo de cifrado que comparten Parte A y Parte B, con CC, obteniendo CC ( VAM2, VAM3, DATOS1, VRM1) . - envía a la Aplicación de la Parte B un mensaje M1 conteniendo, entre otros, los datos: IdB; IdA; CC ( VAM2, VAM3, DATOS1, VRM1) ; que la Aplicación de la Parte B: - recibe el mensaje M1, - verifica el Identificador de Parte A, - descifra con CC el CC ( VAM2, VAM3, DATOS1, VRM1) ; aplica la misma función resumen a los mismos valores recibidos (IdB, IdA, VAM2, VAM3, DATOS1) , y obtiene el Valor Resumen que debe tener el VRM1 recibido; en que, en el caso en que si coincide el VRM1 calculado con el recibido, es que el descifrado ha sido realizado correctamente luego el que creó el mensaje y realizó el cifrado ha sido la Parte A, y entonces: - guarda los valores VAM2, VAM3 para su posterior uso; - compone el mensaje IdA, IdB, DATOS2, VAM2, con los DATOS2 a enviar, y calcula su valor resumen VRM2 aplicando la misma función resumen; - envía a la Parte A (IdA) un mensaje M2 conteniendo, entre otros posibles valores, los de: IdA, IdB, DATOS2, VRM2; que la Aplicación de la Parte A: - recibe de la Aplicación de la Parte B el mensaje M2; - verifica el Identificador de Parte B; - recalcula el valor de VRM2 sobre los datos IdA, IdB, DATOS2, VAM2M1, donde el valor VAM2M1 es el VAM2 enviado en el mensaje M1 y verifica su coincidencia con el VRM2 recibido; en que, en el caso en que si coincide es que quien calculó el VRM2 recibido es la Parte B, pues sólo ella dispone del valor VAM2, con lo que ya las dos partes saben con quién están dialogando, y entonces, opcionalmente; - compone el mensaje IdB, IdA, DATOS3, VAM3, con los DATOS3 a enviar, y calcula su función resumen VRM3; - envía a la Parte B (IdB) un mensaje M3 conteniendo, entre otros posibles valores, los e: IdB, IdA, DATOS3, VRM3. y que la Aplicación de la Parte B: - recibe el mensaje M3 con IdB, IdA, DATOS3, VRM3; - verifica el Identificador de Parte A; - recalcula el valor de VRM3 sobre los datos IdA, IdB, DATOS3, VAM3M1 donde el valor VAM3M1 es el VAM3 recibido en el mensaje M1 y verifica su coincidencia con el VRM3 recibido; en que, en el caso en que si coincide es que quien calculó el VRM3 recibido es la Parte B, pues sólo ella dispone del valor VAM3, y entonces el mensaje M3 es la respuesta autenticada al M2. 2.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según la reivindicación 1, caracterizado porque, cuando es necesario que la parte A sepa que su mensaje M3 llegó a la parte B, en el mensaje M1 se envía un valor VAM4 y la aplicación de la parte B procede a componer un mensaje M4 para ser enviado a la aplicación de la parte A. 3.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según reivindicación 1, caracterizado porque: la aplicación de la Parte A: - genera y guarda cuatro Valores Pseudoaleatorios, CCM2, VAM2 y CCM3, VAM3 a usar como Claves de Cifrado (CCMx) de los mensajes y Valores de Autenticación (VAMx) en sendos mensajes M2 y M3 respectivamente; - aplica una función resumen para calcular el Valor Resumen, VRM1, de los identificadores de la Aplicación de la Parte A y de la Parte B, los valores generados y otros datos que interese comunicar; - envía a la aplicación de la Parte B un mensaje M1 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCAB, de los valores generados, los datos que interese comunicar y el valor VRM1; la aplicación de la Parte B: - recibe el mensaje M1, verifica el Identificador de la aplicación de la Parte A y descifra con CCAB la parte cifrada obteniendo, entre otros, el valor VRM1; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen que debe coincidir con el VRM1 recibido; en el caso en que si coinciden los VRM, es que el mensaje fue enviado por la aplicación de la parte A, y entonces; - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3; - envía a la aplicación de la Parte A un mensaje M2 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM2, del valor VAM2 y los datos que interese comunicar; la aplicación de la Parte A: - recibe de la aplicación de la Parte B el mensaje M2, verifica el Identificador de la aplicación de la Parte B y descifra con CCM2 la información del M2 para obtener el VAM2 y verificar su coincidencia con el enviado en el M1, en que, en el caso en que si coinciden los VAM, es que el mensaje fue enviado por la aplicación de la parte B, con lo que ya las dos partes saben con quién están dialogando, y entonces, opcionalmente, - envía a la aplicación de la Parte B (IdB) un mensaje M3 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM3, del valor VAM3 y los datos que interese comunicar; y la aplicación de la Parte B: - recibe de la aplicación de la Parte A el mensaje M3, verifica el Identificador de la aplicación de la Parte A y descifra con CCM3 la información cifrada para obtener el VAM3 y verificar su coincidencia con el recibido en el M1; en que, en el caso en que si coinciden los VAM, es que el mensaje M3 fue enviado por la aplicación de la parte A como respuesta a su M2. 4.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según la reivindicación 1, caracterizado porque el valor de la clave de ifrado CCAB, que se usa en el cifrado y descifrado del mensaje M1, es diferente para cada diálogo en el que la Parte A y Parte B se intercambian los mensajes M1 y M2, que comprende: que la aplicación de la Parte A: - genera y guarda cuatro Valores Pseudoaleatorios, CCM2, VAM2 y CCM3, VAM3 a usar como Claves de Cifrado (CCMx) de los mensajes y Valores de Autenticación (VAMx) en sendos mensajes M2 y M3 respectivamente; - aplica una función resumen para calcular el Valor Resumen, VRM1, de los identificadores de la Aplicación de la Parte A y de la Parte B, los valores generados, datos que interese comunicar y el valor del dato RecibidoM2AB, siendo que RecibidoM2AB con tendrá el valor Si o NO para indicar a la Aplicación de la Parte B si en el ultimo diálogo iniciado por Parte A, la Parte A recibió el mensaje M2 de la Parte B de forma que la Parte B pueda actuar en consecuencia. - envía a la aplicación de la Parte B un mensaje M1 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B, el valor de RecibidoM2AB y el valor cifrado, con la clave de cifrado CCAB, de los cuatro valores generados, los datos que interese comunicar y el valor VRM1; - una vez enviado el M1 guarda el valor NO en el dato RecibidoM2AB para indicar que Parte A ha iniciado un diálogo con Parte B pero todavía no ha recibido el mensaje M2 de dicho diálogo; que la aplicación de la Parte B: - recibe el mensaje M1, verifica el Identificador de la aplicación de la Parte A y descifra con CCAB la parte cifrada obteniendo, entre otros, el valor VRM1; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen que debe coincidir con el VRM1 recibido y: - en el caso en que si coinciden los VRM, es que el mensaje fue enviado por la aplicación de la parte A, y entonces; - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3; - genera un valor CCSIG a emplear como clave de cifrado del mensaje M1 del próximo diálogo que vaya a tener la Parte B con la Parte A y lo almacena en el dato CCSIGAB; - envía a la aplicación de la Parte A (IdA) un mensaje M2 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto on el valor cifrado, con la clave de cifrado CCM2, del valor VAM2, los datos que in terese comunicar, y el valor CCSIGAB; - se guarda el valor de CCAB en el dato CCUUAB por si en un siguiente diálogo fuera necesario reutilizar el valor de CCAB para descifrar el M1 recibido; - se guarda el valor de CCSIGAB en el dato CCAB que, inicialmente, se usará para descifrar el próximo M1 que le llegue. - en el caso en que no coinciden los VRM, entonces: - verifica si el dato RecibidoM2AB tiene el valor NO y en el caso en que no es así es que ha habido un error o intento de ataque al sistema. - en el caso en que RecibidoM2AB tenga el valor NO entonces: - guarda el valor de CCUUAB en CCAB, de forma que se use como clave de descifrado del M1 la misma que se usó para descifrar el anterior M1 recibido. Esto sucede siempre que la Parte A no haya recibido el M2 del anterior diálogo con la nueva clave de cifrado a usar en la variable CCSIGAB; - descifra de nuevo con CCAB; - aplica, como hizo la Parte A, la misma función resumen a los mismos valores recibidos y obtiene su Valor Resumen VRM1R y comprueba si coincide con el VRM1 recibido; - en el caso en que no coincide es que ha habido un error o intento de ataque al sistema; - en el caso en que si coinciden es que la Parte A es la emisora del M1 y entonces: - para su posterior uso guarda los valores CCM2, VAM2, CCM3, VAM3 y genera un valor CCSIG que lo almacena en CCSIGAB; - envía a la aplicación de la Parte A (IdA) un mensaje M2 conteniendo, entre otros posi bles valores: los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM2, del valor VAM2, los datos que interese comunicar, y el valor CCSIGAB: - una vez enviado el M2 se guarda el valor de CCAB en el dato CCUUAB y se guarda el valor de CCSIGAB en el dato CCAB. que la aplicación de la Parte A: - recibe de la aplicación de la Parte B el mensaje M2, verifica el Identificador de la apli cación de la Parte B y descifra con CCM2 la información del M2 para obtener el VAM2 y verificar su coincidencia con el enviado en el M1, en que: - en el caso en que si coinciden los VAM, es que el mensaje fue enviado por la aplicación de la parte B, con lo que ya las dos partes saben con quién están dialogando, y en tonces; - guarda en CCAB el valor del CCSIGAB recibido; - guarda el valor SI en RecibidoM2AB; - opcionalmente, envía a la aplicación de la Parte B un mensaje M3 conteniendo, entre otros posibles valores, los identificadores de la Aplicación de la Parte A y de la Parte B junto con el valor cifrado, con la clave de cifrado CCM3, del valor VAM3 y los datos que interese comunicar; y que la aplicación de la Parte B: - recibe de la aplicación de la Parte A el mensaje M3, verifica el Identificador de la apli cación de la Parte A y descifra con CCM3 la información cifrada para obtener el VAM3 y verificar su coincidencia con el recibido en el M1; en que, en el caso en que si coin ciden los VAM, es que el mensaje M3 fue enviado por la aplicación de la parte A como respuesta a su M2. 5.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según la reivindicación 3 o 4, caracterizado porque, cuando es necesario que la parte A sepa que su mensaje M3 llegó a la parte B, entonces en el mensaje M1 se envía un valor CCM4 y VAM4 y la aplicación de la parte B procede a componer un mensaje M4 para ser enviado a la aplicación de la parte A. 6.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según cualquiera de las reivindicaciones 1, 3 ó 4, caracterizado porque el diálogo se inicia automáticamente entre las dos Aplicaciones de Autenticación AAA y AAB, de las Partes A y B, cuando a la AAA le llega un evento esperado, siendo que las Aplicaciones de Autenticación están previamente activas y disponen de la clave de cifrado CCAB que com parten. 7.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según cualquiera de las reivindicaciones 1, 3 ó 4, caracterizado porque la activación de una aplicación AA se realiza aportando la Parte, persona usuaria de la plicación, un código de activación CA que será el segundo factor de autenticación de dicha Parte persona física dentro del diálogo. 8.- Procedimiento para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, según la reivindicación 7, caracterizado porque, para que una aplicación AA valide un mensaje M enviado por la otra aplicación que interviene en el diálogo, la Parte, persona usuaria de la aplicación, necesita aportar un valor que será el tercer factor de auten ticación de dicha Parte persona física dentro del diálogo. 9.- Sistema para el cifrado y autenticación de comunicaciones, con autenticación mutua de los comunicantes, que está caracterizado porque cada una de las Partes en comunicación, Parte A y Parte B, dispone de una Aplicación de Autenticación (AA) , en un dispositivo hardware/software, que les permite el intercambio de mensajes entre ellas, siendo que cada Apli cación de Autenticación dispone de: • su Identificador, que la identifica de forma inequívoca frente al resto de Aplicaciones de Autenticación integradas en el Sistema de Autenticación; • los Identificadores de cada una de las Aplicaciones de Autenticación de otras Partes que estén definidas como sus posibles interlocutores dentro del Sistema de Autentica ción; • un valor, diferente para cada pareja de interlocución, a usar como Clave de Cifrado CC de mensajes; • uno o más canales de comunicación con entre las Partes, a través de los que las apli caciones de autenticación se intercambian los mensajes; • un generador de Valores Pseudoaleatorios; • un algoritmo de cifrado, que comparte con el resto de las Partes del Sistema, que permite cifrar y descifrar los mensajes que se envían/reciben; • una función resumen, que comparte con el resto de las Partes del Sistema, que per mite obtener valores resumen. estando configurado cada elemento del sistema para la ejecución del procedimiento según una cualquiera de las reivindicaciones 1-8.

Los productos y servicios protegidos por este registro son:

H04L 9/32

Descripciones: