- Home /

- Publicaciones de patentes /

- MÉTODO, DISPOSITIVO Y RED DE TELECOMUNICACIÓN PARA ANALIZAR RUTAS DE PROTECCIÓN EN TRAYECTOS DE CAPA INFERIOR SOBRE UNA RED DE SDH.

Patente nacional por "MÉTODO, DISPOSITIVO Y RED DE TELECOMUNICACIÓN PARA ANALIZAR RUTAS DE PROTECCIÓN EN TRAYECTOS DE CAPA INFERIOR SOBRE UNA RED DE SDH."

Este registro ha sido solicitado por

TELEFÓNICA, S.A.

a través del representanteMONICA ARIZTI ACHA

Contacto

- Estado: Caducidad

- País:

- España

- Fecha solicitud:

- 24/09/2010

- Número solicitud:

-

P201001224

- Número publicación:

-

ES2385814

- Fecha de concesión:

-

31/05/2013

- Inventores:

-

Persona física

- Datos del titular:

-

TELEFÓNICA, S.A.

- Datos del representante:

-

Monica Arizti Acha

- Clasificación Internacional de Patentes:

- H04J 3/14,H04J 14/02

- Clasificación Internacional de Patentes de la publicación:

- H04J 3/14,H04J 14/02

- Fecha de vencimiento:

Quiero registrar una patente

Reivindicaciones:

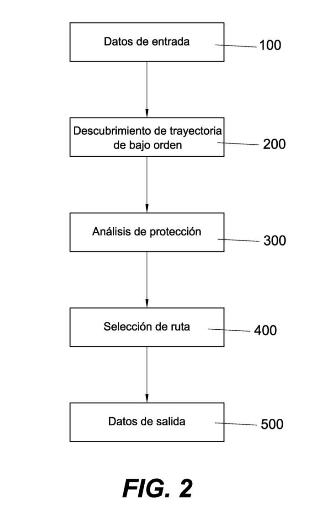

+ ES-2385814_A11. Método para analizar rutas de protección en trayectos de capa inferior sobre una red de SDH, que comprende obtener al menos una trayectoria de capa de orden inferior y encontrar una ruta de protección en la misma, caracterizado porque comprende: - analizar dicha al menos una trayectoria de capa de orden inferior considerando sus rutas de funcionamiento y protección; - obtener, a partir de dicho análisis, segmentos de ruta de funcionamiento protegidos y no protegidos, definiéndose dichos segmentos no protegidos como los que no tienen protección en su ruta de protección o en trayectos de capa de orden superior que soportan la ruta de funcionamiento; - proteger, en dicha capa de orden bajo, dichos segmentos de ruta de funcionamiento no protegidos; y - generar una nueva ruta de protección que incluye los segmentos de ruta de funcionamiento protegidos encontrados a partir de dicho análisis y los protegidos tras haber sido encontrados como no protegidos a partir de dicho análisis. 2. Método según la reivindicación 1, que comprende las etapas de: (i) introducir datos (100) ; (ii) descubrir la trayectoria de orden bajo (200) ; (iii) análisis de la protección (300) ; (iv) selección de la ruta (400) ; y (v) extraer los datos (500) , en el que: la primera etapa (100) de introducir datos define la entrada de datos necesaria incluyendo una estructura de red de SDH topológica, el circuito que va a analizarse y las relaciones servidor/cliente entre capas; la segunda etapa (200) de descubrir la trayectoria de orden bajo define grupos en cuanto al recurso de ruta de circuito, y se dispone para obtener las diferentes trayectorias de orden bajo incluidas implícitamente en la ruta inicial y los segmentos protegidos en cada trayectoria y el conjunto de equipos de red incluidos en ellos; la tercera etapa (300) de análisis de protección que se dispone para analizar cada trayectoria de orden bajo para obtener las conexiones de enlace soportadas por trayectos protegidos de extremo a extremo, segmentos no protegidos y protecciones redundantes; y en el que el resultado final de estas operaciones es un conjunto de conexiones de enlace en ruta de protección que van a liberarse, porque son redundantes y un conjunto de segmentos no protegidos; la cuarta etapa (400) de selección de ruta que toma la información anterior como entrada de datos y se dispone para buscar una ruta de protección de longitud mínima para cada segmento no protegido en una trayectoria de orden bajo, estando la búsqueda restringida por un conjunto de condiciones frontera que establecen qué recursos pueden usarse o no con el fin de obtener una ruta de protección inconexa; y en el que los segmentos obtienen su propia ruta, el método empieza a encontrar una ruta, o un conjunto mínimo de ellas, que protegen el número máximo de equipos de red asignados en la ruta inicial de funcionamiento con el mínimo uso de recursos en la nueva ruta de protección; y cuando se encuentra una ruta, recopila las conexiones de enlace para establecer la ruta de protección en la red y las conexiones de enlace para su liberación en la ruta inicial de protección; y la quinta etapa (500) finalmente compone la salida de datos para obtener un conjunto de conexiones de enlace que va a añadirse y un conjunto de conexiones de enlace que va a liberarse en la ruta de circuito. 3. Método según la reivindicación 2, en el que en la tercera etapa (300) para la búsqueda de los diferentes segmentos no protegidos, se considera la protección en la capa de servidor con el fin de evitar incluirla como un segmento no protegido, y también se considera proteger la ruta asignada a una trayectoria de orden bajo en la ruta inicial. 4. Método según la reivindicación 2, en el que en la cuarta etapa (400) para la selección de ruta pueden usarse trayectos de orden alto que ofrecen capacidades libres y no terminan en ningún equipo de red incluido en la ruta inicial de funcionamiento, excepto los equipos fuente y objetivo en el segmento; y también tiene que evitar trayectos de orden alto incluidos en la ruta de funcionamiento y los soportados por los mismos recursos que los trayectos de orden alto incluidos en la ruta de funcionamiento. 5. Método según cualquiera de las reivindicaciones 2 a 4, en el que en la segunda etapa (200) el descubrimiento de la trayectoria de orden bajo comienza procesando los puertos en la ruta inicial de funcionamiento y, en primer lugar, obtiene el primer puerto en la ruta que implementa la función de terminación de trayectoria de LO; en segundo lugar, busca una conexión de enlace en la ruta de funcionamiento que termina en el equipo de red en el que está ubicado el puerto; en el que si no hay ninguno, obtiene el siguiente puerto asignado a la ruta inicial que implementa la función de terminación de trayectoria de LO y repite la búsqueda usándola. 6. Método según la reivindicación 5, en el que si se encuentra una conexión de enlace, se crea una nueva trayectoria de LO; y en el que el puerto asignado como puerto fuente de trayectoria de LO y la conexión de enlace se incluye como un recurso en la ruta de trayectoria de LO; tras esto, repite la búsqueda de conexión de enlace, pero ahora el extremo de la conexión de enlace está en el equipo de red en el que termina la conexión de enlace anterior. 7. Método según la reivindicación 5, en el que si no se encuentra una nueva conexión de enlace, obtiene un puerto en la ruta inicial que está ubicado en el equipo de red e implementa la función de terminación de trayectoria de LO, en el que tal puerto se incluye como objetivo de puerto de trayectoria de LO. 8. Método según cualquiera de las reivindicaciones 5 a 7, en el que tras el procedimiento en el que se han obtenido trayectorias de LO, si hay una ruta de protección asignada a una ruta inicial de circuito, el procedimiento la asignará a una trayectoria de LO según las siguientes etapas: en primer lugar, obtiene la primera conexión (213) de enlace que termina en un equipo de red incluido en una ruta de funcionamiento de trayectoria de LO; entonces crea un nuevo segmento (214) de protección y establece el equipo de red como el equipo de red fuente en el nuevo segmento; en segundo lugar, la conexión de enlace se incluye en el conjunto (215) de LC y obtiene el otro equipo de red de LC donde termina el LC: - si el equipo de red se incluye en la ruta (216) de funcionamiento, establece este equipo como el objetivo en nuevos segmentos y añade (217) el segmento al conjunto de segmentos de protección de trayectoria de LO; y los equipos de red entre los fuente y objetivo se incluyen en el conjunto (218) de equipos protegidos; o - si el equipo de red no se incluye en la ruta (219) de funcionamiento, busca una conexión de enlace que termina en ese equipo y añade (215) la conexión de enlace al conjunto de LC; y en el que estas etapas se repiten hasta que encuentra el equipo objetivo de segmento o procesa todas las conexiones de enlace. 9. Método según la reivindicación 2, en el que la tercera etapa (300) de análisis de protección comprende las etapas de: (i) comprobar si los trayectos de HO (orden alto) que soportan las conexiones de enlace incluidas en la ruta de funcionamiento están protegidos de extremo a extremo; (ii) definir los segmentos de trayectoria de LO no protegidos según las protecciones existentes; (iii) si no hay protección de capa de servidor, genera un segmento no protegido entre equipos fuente y objetivo en la trayectoria de LO, tratando de obtener una protección de extremo a extremo; (iv) si no se incluye ningún segmento de protección en la trayectoria de LO, genera segmentos no protegidos para todas las combinaciones distintas entre los equipos incluidos en la ruta de funcionamiento, manteniendo el orden relativo entre ellos; (v) si algún segmento de protección se incluye en la trayectoria de LO, fija el equipo fuente de trayectoria y calcula el equipo adyacente hasta obtener un equipo que se incluye en el conjunto de equipos de protección con el fin de añadir un nuevo segmento no protegido entre el equipo fuente y el equipo obtenido, se detiene cuando se llega al equipo objetivo; y (vi) si hay protección de capa de servidor, elige el primer equipo en la ruta en el que no termina ninguna conexión de enlace incluida en el conjunto de protección de capa de servidor y genera segmentos no protegidos que implican equipos no incluidos en la protección de capa de servidor; y en el que el número total de segmentos no protegidos generados depende de dónde están ubicadas las protecciones de capa de servidor dentro de la ruta de funcionamiento. 10. Método según la reivindicación 2, en el que la cuarta etapa (400) de selección de ruta, para cada trayectoria de LO, comprende las siguientes etapas: (i) para cada segmento no protegido que se encontró en la trayectoria de LO y para cada conexión de enlace en la ruta de funcionamiento de circuito, el procedimiento añade el trayecto de HO que soporta la conexión de enlace al conjunto de trayecto no autorizado, y también añade trayectos de HO soportados por los mismos recursos que el trayecto de HO que soportan la conexión de enlace; y (ii) si el conjunto de rutas no está vacío, el procedimiento continúa con el tratamiento de rutas en el que si existe alguna ruta que termina en los mismos equipos fuente y objetivo que la trayectoria de LO, el procedimiento obtiene las conexiones de enlace soportadas por los trayectos incluidos en la ruta y los añade al conjunto de conexiones de enlace añadidas, y si no hay conexión de enlace redundante, el procedimiento continúa con el tratamiento de los segmentos; o si hay alguna conexión de enlace redundante, el procedimiento continúa con el tratamiento de segmentos con redundancia. 11. Dispositivo para analizar rutas de protección en trayectos de capa inferior sobre una red de SDH que comprende los medios para realizar el método según cualquiera de las reivindicaciones 1 a 10. 12. Red de telecomunicación que comprende el dispositivo para analizar rutas de protección en trayectos de capa inferior según la reivindicación 11.

+ ES-2385814_B11. Método para analizar rutas de protección en trayectos de capa inferior sobre una red de SDH, que comprende obtener al menos una trayectoria de capa de orden inferior y encontrar una ruta de protección en la misma, caracterizado porque comprende: - analizar dicha al menos una trayectoria de capa de orden inferior considerando sus rutas de funcionamiento y protección; - obtener, a partir de dicho análisis, segmentos de ruta de funcionamiento protegidos y no protegidos, definiéndose dichos segmentos no protegidos como los que no tienen protección en su ruta de protección o en trayectos de capa de orden superior que soportan la ruta de funcionamiento; - proteger, en dicha capa de orden bajo, dichos segmentos de ruta de funcionamiento no protegidos; y - generar una nueva ruta de protección que incluye los segmentos de ruta de funcionamiento protegidos encontrados a partir de dicho análisis y los protegidos tras haber sido encontrados como no protegidos a partir de dicho análisis. 2. Método según la reivindicación 1, que comprende las etapas de: (i) introducir datos (100) ; (ii) descubrir la trayectoria de orden bajo (200) ; (iii) análisis de la protección (300) ; (iv) selección de la ruta (400) ; y (v) extraer los datos (500) , en el que: la primera etapa (100) de introducir datos define la entrada de datos necesaria incluyendo una estructura de red de SDH topológica, el circuito que va a analizarse y las relaciones servidor/cliente entre capas; la segunda etapa (200) de descubrir la trayectoria de orden bajo define grupos en cuanto al recurso de ruta de circuito, y se dispone para obtener las diferentes trayectorias de orden bajo incluidas implícitamente en la ruta inicial y los segmentos protegidos en cada trayectoria y el conjunto de equipos de red incluidos en ellos; la tercera etapa (300) de análisis de protección que se dispone para analizar cada trayectoria de orden bajo para obtener las conexiones de enlace soportadas por trayectos protegidos de extremo a extremo, segmentos no protegidos y protecciones redundantes; y en el que el resultado final de estas operaciones es un conjunto de conexiones de enlace en ruta de protección que van a liberarse, porque son redundantes y un conjunto de segmentos no protegidos; la cuarta etapa (400) de selección de ruta que toma la información anterior como entrada de datos y se dispone para buscar una ruta de protección de longitud mínima para cada segmento no protegido en una trayectoria de orden bajo, estando la búsqueda restringida por un conjunto de condiciones frontera que establecen qué recursos pueden usarse o no con el fin de obtener una ruta de protección inconexa; y en el que los segmentos obtienen su propia ruta, el método empieza a encontrar una ruta, o un conjunto mínimo de ellas, que protegen el número máximo de equipos de red asignados en la ruta inicial de funcionamiento con el mínimo uso de recursos en la nueva ruta de protección; y cuando se encuentra una ruta, recopila las conexiones de enlace para establecer la ruta de protección en la red y las conexiones de enlace para su liberación en la ruta inicial de protección; y la quinta etapa (500) finalmente compone la salida de datos para obtener un conjunto de conexiones de enlace que va a añadirse y un conjunto de conexiones de enlace que va a liberarse en la ruta de circuito. 3. Método según la reivindicación 2, en el que en la tercera etapa (300) para la búsqueda de los diferentes segmentos no protegidos, se considera la protección en la capa de servidor con el fin de evitar incluirla como un segmento no protegido, y también se considera proteger la ruta asignada a una trayectoria de orden bajo en la ruta inicial. 4. Método según la reivindicación 2, en el que en la cuarta etapa (400) para la selección de ruta pueden usarse trayectos de orden alto que ofrecen capacidades libres y no terminan en ningún equipo de red incluido en la ruta inicial de funcionamiento, excepto los equipos fuente y objetivo en el segmento; y también tiene que evitar trayectos de orden alto incluidos en la ruta de funcionamiento y los soportados por los mismos recursos que los trayectos de orden alto incluidos en la ruta de funcionamiento. 5. Método según cualquiera de las reivindicaciones 2 a 4, en el que en la segunda etapa (200) el descubrimiento de la trayectoria de orden bajo comienza procesando los puertos en la ruta inicial de funcionamiento y, en primer lugar, obtiene el primer puerto en la ruta que implementa la función de terminación de trayectoria de LO; en segundo lugar, busca una conexión de enlace en la ruta de funcionamiento que termina en el equipo de red en el que está ubicado el puerto; en el que si no hay ninguno, obtiene el siguiente puerto asignado a la ruta inicial que implementa la función de terminación de trayectoria de LO y repite la búsqueda usándola. 6. Método según la reivindicación 5, en el que si se encuentra una conexión de enlace, se crea una nueva trayectoria de LO; y en el que el puerto asignado como puerto fuente de trayectoria de LO y la conexión de enlace se incluye como un recurso en la ruta de trayectoria de LO; tras esto, repite la búsqueda de conexión de enlace, pero ahora el extremo de la conexión de enlace está en el equipo de red en el que termina la conexión de enlace anterior. 7. Método según la reivindicación 5, en el que si no se encuentra una nueva conexión de enlace, obtiene un puerto en la ruta inicial que está ubicado en el equipo de red e implementa la función de terminación de trayectoria de LO, en el que tal puerto se incluye como objetivo de puerto de trayectoria de LO. 8. Método según cualquiera de las reivindicaciones 5 a 7, en el que tras el procedimiento en el que se han obtenido trayectorias de LO, si hay una ruta de protección asignada a una ruta inicial de circuito, el procedimiento la asignará a una trayectoria de LO según las siguientes etapas: en primer lugar, obtiene la primera conexión (213) de enlace que termina en un equipo de red incluido en una ruta de funcionamiento de trayectoria de LO; entonces crea un nuevo segmento (214) de protección y establece el equipo de red como el equipo de red fuente en el nuevo segmento; en segundo lugar, la conexión de enlace se incluye en el conjunto (215) de LC y obtiene el otro equipo de red de LC donde termina el LC: ES 2 385 814 A1 - si el equipo de red se incluye en la ruta (216) de funcionamiento, establece este equipo como el objetivo en nuevos segmentos y añade (217) el segmento al conjunto de segmentos de protección de trayectoria de LO; y los equipos de red entre los fuente y objetivo se incluyen en el conjunto (218) de equipos protegidos; o - si el equipo de red no se incluye en la ruta (219) de funcionamiento, busca una conexión de enlace que termina en ese equipo y añade (215) la conexión de enlace al conjunto de LC; y en el que estas etapas se repiten hasta que encuentra el equipo objetivo de segmento o procesa todas las conexiones de enlace. 9. Método según la reivindicación 2, en el que la tercera etapa (300) de análisis de protección comprende las etapas de: (i) comprobar si los trayectos de HO (orden alto) que soportan las conexiones de enlace incluidas en la ruta de funcionamiento están protegidos de extremo a extremo; (ii) definir los segmentos de trayectoria de LO no protegidos según las protecciones existentes; (iii) si no hay protección de capa de servidor, genera un segmento no protegido entre equipos fuente y objetivo en la trayectoria de LO, tratando de obtener una protección de extremo a extremo; (iv) si no se incluye ningún segmento de protección en la trayectoria de LO, genera segmentos no protegidos para todas las combinaciones distintas entre los equipos incluidos en la ruta de funcionamiento, manteniendo el orden relativo entre ellos; (v) si algún segmento de protección se incluye en la trayectoria de LO, fija el equipo fuente de trayectoria y calcula el equipo adyacente hasta obtener un equipo que se incluye en el conjunto de equipos de protección con el fin de añadir un nuevo segmento no protegido entre el equipo fuente y el equipo obtenido, se detiene cuando se llega al equipo objetivo; y (vi) si hay protección de capa de servidor, elige el primer equipo en la ruta en el que no termina ninguna conexión de enlace incluida en el conjunto de protección de capa de servidor y genera segmentos no protegidos que implican equipos no incluidos en la protección de capa de servidor; y en el que el número total de segmentos no protegidos generados depende de dónde están ubicadas las protecciones de capa de servidor dentro de la ruta de funcionamiento. 10. Método según la reivindicación 2, en el que la cuarta etapa (400) de selección de ruta, para cada trayectoria de LO, comprende las siguientes etapas: (i) para cada segmento no protegido que se encontró en la trayectoria de LO y para cada conexión de enlace en la ruta de funcionamiento de circuito, el procedimiento añade el trayecto de HO que soporta la conexión de enlace al conjunto de trayecto no autorizado, y también añade trayectos de HO soportados por los mismos recursos que el trayecto de HO que soportan la conexión de enlace; y (ii) si el conjunto de rutas no está vacío, el procedimiento continúa con el tratamiento de rutas en el que si existe alguna ruta que termina en los mismos equipos fuente y objetivo que la trayectoria de LO, el procedimiento obtiene las conexiones de enlace soportadas por los trayectos incluidos en la ruta y los añade al conjunto de conexiones de enlace añadidas, y si no hay conexión de enlace redundante, el procedimiento continúa con el tratamiento de los segmentos; o si hay alguna conexión de enlace redundante, el procedimiento continúa con el tratamiento de segmentos con redundancia. 11. Dispositivo para analizar rutas de protección en trayectos de capa inferior sobre una red de SDH que comprende los medios para realizar el método según cualquiera de las reivindicaciones 1 a 10. 12. Red de telecomunicación que comprende el dispositivo para analizar rutas de protección en trayectos de capa inferior según la reivindicación 11.

Los productos y servicios protegidos por este registro son:

H04J 3/14 - H04J 14/02

Descripciones: